Las prestaciones son pagos

económicos indirectos que se ofrecen a los trabajadores e incluyen la salud y

la seguridad, vacaciones, pensiones las becas de educación, descuentos en

productos etc.

La

remuneración no solo pretende recompensar a los empleados por su trabajo y

esfuerzo, sino también hacer que su vida sea mas fácil y agradable. Una de las

maneras de facilitar la vida a los empleados es ofrecerles prestaciones y

servicios que de no tenerlas tendrían que comprar en el mercado con el salario

que reciben. Las prestaciones y los servicios a los empleados son formas

indirectas de la remuneración total. El salario que se paga por el puesto

ocupado representa solo una fracción del paquete de recompensas que las

organizaciones ofrecen a su personal.

Una

parte considerable de la remuneración adopta la forma de las prestaciones y los

servicios sociales que proporcionan a los empleados. Además, las prestaciones y

los servicios que la organización brinda a sus empleados influyen enormemente

en la calidad de vida en la organización.

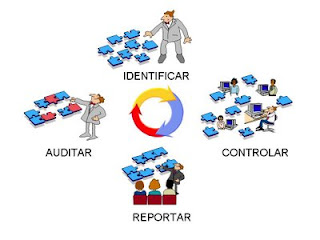

Administración

de fallas

■Tiene como objetivo la detección y

resolución oportuna de situaciones anormales en la red. Consiste de varias

etapas. Primero, una falla debe ser detectada y reportada de manera inmediata.

Una vez que la falla ha sido notificada se debe determinar el origen de la

misma para así considerar las decisiones a tomar. Las pruebas de

diagnóstico son, algunas veces, la manera de localizar el origen de una falla.

Una vez que el origen ha sido detectado, se deben tomar las medidas correctivas

para reestablecer la situación o minimizar el impacto de la falla.

■El proceso de la administración de fallas consiste

de distintas fases.

■Monitoreo de alarmas. Se realiza la notificación de la

existencia de una falla y del lugar donde se ha generado. Esto se puede

realizar con el auxilio de las herramientas basadas en el protocolo SNMP.

■Localización de fallas. Determinar el origen de una

falla.

■Pruebas de diagnóstico. Diseñar y realizar pruebas

que apoyen la localización de una falla.

■Corrección de

fallas. Tomar

las medidas necesarias para corregir el problema, una vez que el

origen de la misma ha sido identificado.

■Administración de reportes. Registrar y dar seguimiento a

todos los reportes generados por los usuarios o por el mismo administrador de

la red.

■Una falla puede ser notificada por el

sistema de alarmas o por un usuario que reporta algún problema.

Administración

de la configuración

■Tal vez para algunos, el término

"administración de la configuración" se refiere a la configuración de

una máquina, el cómo hacer funcionar cierto software en alguna computadora, o

modificar ciertos parámetros del sistema operativo. Esto podría ser correcto,

siempre y cuando no estemos hablando del concepto dentro de la cultura de

procesos. Dentro de este contexto, la administración de la configuración, o SCM

(Software Configuration Management), es el arte de

identificar, relacionar, almacenar y trabajar con los productos de trabajo;

entendiendo por productos de trabajo: planes, código fuente, librerías,

modelos, documentación; es decir, todo lo que se genera en el ciclo de desarrollo

de software.

■Mejor Organización de los Productos

La Administración de la Configuración nos ayuda a localizar más fácilmente

nuestros productos, ya sean para uso propio o de algún otro involucrado en el

proyecto. Adicionalmente, nos ayuda a tener un control sobre las versiones de

lo que vamos desarrollando. De hecho, nació con la idea de poder establecer

mecanismos para tener el control sobre lo que se estaba creando en el ciclo de

desarrollo de software. Esto fue porque se tenían sistemas complejos y se

quería reducir el tiempo de respuesta al momento de buscar algún producto de

trabajo en los proyectos.

La Administración de la Configuración nos ayuda a localizar más fácilmente

nuestros productos, ya sean para uso propio o de algún otro involucrado en el

proyecto. Adicionalmente, nos ayuda a tener un control sobre las versiones de

lo que vamos desarrollando. De hecho, nació con la idea de poder establecer

mecanismos para tener el control sobre lo que se estaba creando en el ciclo de

desarrollo de software. Esto fue porque se tenían sistemas complejos y se

quería reducir el tiempo de respuesta al momento de buscar algún producto de

trabajo en los proyectos.

■Los proyectos donde no se aplica la

administración de la configuración suelen tener un mayor costo en tiempo y

esfuerzo, dado que la falta de control y organización provoca re-trabajo y

pérdida de tiempo. Por ejemplo, cuando estamos buscando en algún cajón donde no

tenemos orden, nos es más complicado encontrar algo, en cambio si tenemos

ordenado ese cajón se nos reduce el tiempo de búsqueda, nos acordamos más de

las cosas que tenemos guardadas en el cajón y encontramos lo que andamos

buscando.

■Entre los beneficios que encontramos al aplicar

la administración de la configuración tenemos: la disminución de los costos de

mantenimiento del software, se tiene un mejor aseguramiento de la calidad,

reducción de defectos y errores, mejora la productividad del desarrollo,

desarrollo que no depende de la persona o personas que lo están desarrollando

sino del proceso y de la documentación que se está generando.

Administración

de la contabilidad

■Contabilidad administrativa es la

división de la contabilidad que, a partir de informes internos acertados

técnicamente, entrega información a la administración para que ésta, a través

de sus funciones de planeación, dirección, organización y control, tome las

decisiones estratégicas que la organización requiere para alcanzar sus

objetivos. Esta contabilidad tiene una sola base: la utilidad de su

información. También es llamada contabilidad gerencial o contabilidad de

gestión y, junto a la contabilidad financiera y a la contabilidad de costos,

conforma lo que se conoce como la estructura contable de la organización.

Administración

de la seguridad

■Los adelantos en ciencia y tecnología, el

uso intensivo de las TIC’S y la dependencia de las organizaciones en los

Sistemas de Información como estrategia para establecer ventajas competitivas

más duraderas y difíciles de imitar, así como apoyo para la toma de decisiones,

nos obliga a entender y administrar los riesgos asociados con la implementación

de nuevas tecnologías.

■Mantener los procesos principales de las

organizaciones y actividades operativas enfatizan la importancia de implementar

sistemas de administración de seguridad de la información que proporcionen

esquemas esenciales para soportar procesos críticos en las instituciones.

■Los Sistemas de administración de

seguridad de la información están conformados por elementos como: estándares,

políticas, procedimientos, análisis de riesgos y auditorías de sistemas. La

implementación de ISMS (Information Security Management System), es una decisión estratégica de

la organización y por tanto debe ser apoyada desde los altos mandos hasta el

personal de mandos medios, el diseño, desarrollo e implementación del ISMS debe

cumplir con los objetivos organizacionales y cumplir con las expectativas de

las áreas involucradas.

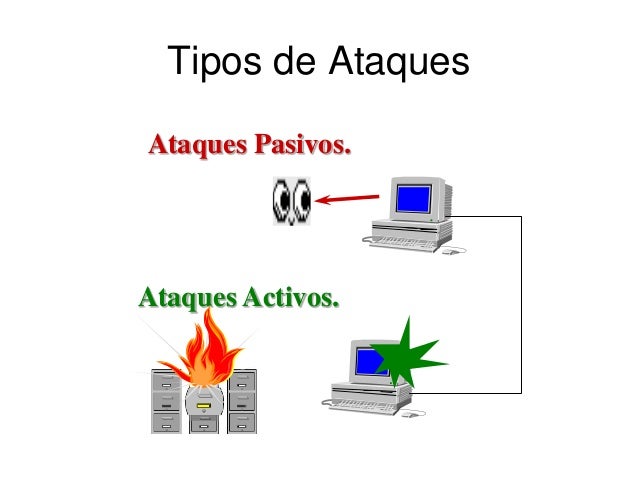

Ataques

pasivos y activos

■ATAQUES PASIVOS

■En los ataques pasivos el atacante no

altera la comunicación, sino que únicamente la escucha o monitoriza, para

obtener información que está siendo transmitida. Sus objetivos son la

intercepción de datos y el análisis de tráfico, una técnica más sutil para

obtener información de la comunicación, que puede consistir en:

Obtención del origen y

destinatario de la comunicación, leyendo las cabeceras de los paquetes

monitorizados.

■

■ATAQUES ACTIVOS

■Estos ataques implican algún tipo de

modificación del flujo de datos transmitido o la creación de un falso flujo de

datos, pudiendo subdividirse en cuatro categorías:

■Suplantación de identidad: el intruso se

hace pasar por una entidad diferente. Normalmente incluye alguna de las otras

formas de ataque activo. Por ejemplo, secuencias de autenticación pueden ser

capturadas y repetidas, permitiendo a una entidad no autorizada acceder a una

serie de recursos privilegiados suplantando a la entidad que posee esos

privilegios, como al robar la contraseña de acceso a una cuenta.

No hay comentarios:

Publicar un comentario