Anita Alv.

Translate

miércoles, 20 de junio de 2018

6.1-Devolucion de los componentes informaticos para la realizacionde cambios y actualizaciones de componentes de la red

Para el software es igual, sólo que los cambios no se realizan fisocos, sino logicos.

Los administradores de red son básicamente el equivalente de red de los administradores de sistemas: mantienen el hardware y software de la red. esto incluye el despliegue, mantenimiento y monitoreo del engranaje de la red: switches, routers, corta fuego, etc. as actividades de administración de una red por lo general incluye la asignación de direcciones, asignación de protocolo de routeo y configuracion de tablas de routeo así como la autenticación y autorización de los servicios.

sábado, 9 de junio de 2018

BITACORAS

Una bitácora es, en la actualidad, un cuaderno o publicación

que permite llevar un registro escrito de diversas acciones. Su organización es

cronológica, lo que facilita la revisión de los contenidos anotados. Los

científicos suelen desarrollar bitácoras durante sus investigaciones para

explicar el proceso y compartir sus experiencias con otros especialistas.

Las bitácoras consiguieron una gran fama a partir del

desarrollo de los weblogs o blogs, que son bitácoras virtuales que se publican

en Internet. Los blogs recopilan información de todo tipo y pueden ser escritos

por uno o más autores. Este tipo de bitácora suele aceptar la participación de

los lectores a través de comentarios y opiniones.

El fotolog o flog, por otra parte, es un blog que se basa en

la publicación de imágenes y comentarios de escasa extensión.

¿Para qué se utiliza una bitácora? La Bitácora es un conjunto

de entradas en orden cronológico inverso, es decir, la entrada más reciente

aparece la primera en la lista. Las entradas pueden ser de cualquier tema,

dependiendo de la web donde se incluyan. Es frecuente referirse a las bitácoras

como Weblog o, para abreviar, blog. Muchas personas denominan bitácora a una

bitácora de red o blog, haciendo referencia a la idea de llevar un registro

cronológico de sucesos, contando cualquier historia o dándole cualquier otro

uso

¿Qué

Es Una Bitácora?

Se refiere al

registro de las diversas acciones de soporte ya sea como mantenimiento

preventivo o correctivo y la bitácora deberá de llevar el orden

cronológico en cuanto al soporte brindado al equipo de cómputo.

Elementos Que

Conforman Una Bitácora:

1-Nombre del usuario.

2-Fecha de evaluación del reporte.

3-Nombre del destinatario.

4-Fecha y hora en que ocurrió el daño o la perdida

5-Descripción de lo ocurrido

6-Datos del dispositivo periférico.

7-Datos generales.

8-Diagnósticos.

9-Observaciones.

10-Nombres y firmas del responsable

11-Nombres y firmas de la persona que reporta.

2-Fecha de evaluación del reporte.

3-Nombre del destinatario.

4-Fecha y hora en que ocurrió el daño o la perdida

5-Descripción de lo ocurrido

6-Datos del dispositivo periférico.

7-Datos generales.

8-Diagnósticos.

9-Observaciones.

10-Nombres y firmas del responsable

11-Nombres y firmas de la persona que reporta.

Tipos De Bitácoras

Manual: es un

registro de manera de diario en el cual los datos comunes son: fecha, hora,

proceso, observaciones.

· Concisa

de base: Aquella donde se toma un control de lo

almacenado.

De venta: Aquella donde

se toma un control de ventas y cuentas ya sea por día, semana, mes y anual con

ella se sabe si se pierde o se gana para luego graficar.

De contenido: Es aquella en donde se registra la entrada de recursos al sistema.

De registro de reparación: Es

el registro de técnicos donde se da a conocer el porcentaje de equipos y

recursos reparados.

Blogs: son las bitácoras virtuales publicadas en internet de una manera

no tan formal sin embargo, los requerimientos de eficacia son los siguientes:

Bitácora

Electrónica

El instrumento

técnico que, por medios remotos de comunicación electrónica, constituye el

medio de comunicación entre las partes de un contrato de obra pública o de

servicios relacionados con la misma, en donde se registran los asuntos y

eventos importantes que se presentan durante la ejecución de los trabajos.

domingo, 3 de junio de 2018

5.1 Elementos Lan

Para montar y configurar una

red local (LAN) se necesitan una serie de elementos que se detallan a

continuación:

– Medio físico: Su cometido es trasportar la información emitida por los ordenadores a la red, en forma de señales eléctricas o de otro tipo, dependiendo de la naturaleza del medio utilizado. A continuación se describen los medios físicos mas frecuentes utilizados en redes LAN:

– Medio físico: Su cometido es trasportar la información emitida por los ordenadores a la red, en forma de señales eléctricas o de otro tipo, dependiendo de la naturaleza del medio utilizado. A continuación se describen los medios físicos mas frecuentes utilizados en redes LAN:

ANTERIORMENTE: Los sistemas operativos

sofisticados de red local como el Netware Novell ofrecen un amplio rango de

servicios. Aquí se citarán algunas características principales:Compartir

recursos.- En los sistemas dedicados como Netware, los dispositivos

compartidos, como los discos fijos y las impresoras, están ligados al servidor

de archivos, o en todo caso, a un servidor especial de impresión.

SFT(Sistema de tolerancia a fallas).- Permite

que exista un cierto grado de supervivencia de la red, aunque fallen algunos de

los componentes del servidor. Así si contamos con un segundo disco fijo, todos

los datos del primer disco se guardan también en el de reserva, pudiendo usarse

el segundo si falla el primero.

Sistema de Control de Transacciones.- Es un

método de protección de las bases de datos frente a la falta de integridad. Así

si una operación falla cuando se escribe en una base de datos, el sistema

deshace la transacción y la base de datos vuelve a su estado correcto original.

Seguridad.- El administrador de la red es la

persona encargada de asignar los derechos de acceso adecuados a la red y las

claves de acceso a los usuarios. El sistema operativo con servidor dedicado de

Novell es uno de los sistemas más seguros disponibles en el mercado.

Acceso Remoto.- Gracias al uso de líneas

telefónicas Ud. podrá cpnectarse a lugares alejados con otros usuarios.

Y ACTUALMENTE: Conectividad entre Redes.-

Permite que una red se conecta a otra. La conexión habrá de ser transparente

para el usuario.Comunicaciones entre usuarios.- Los usuarios pueden comunicarse

entre sí fácilmente y enviarse archivos a través de la red.

Servidores de impresoras.- Es una computadora

dedicada a la tarea de controlar las impresoras de la red. A esta computadora

se le puede conectar un cierto número de impresoras, utilizando toda su memoria

para gestionar las colas de impresión que almacenará los trabajos de la red. En

algunos casos se utiliza un software para compartir las impresoras.

Colas de impresión.- Permiten que los usuarios

sigan trabajando después de pedir la impresión de un documento.

Estructura de las Redes. Las redes de

computadores personales son de distintos tipos, y pueden agruparse de la

siguiente forma: Sistemas punto a punto.- En una red punto a punto cualquiera

de sus estaciones puede funcionar como servidor, puesto que puede ofrecer sus

recursos a las restantes estaciones de trabajo. Así mismo pueden ser

receptores, que pueden acceder a los recursos de otras estaciones sin compartir

la suyas propias. Es decir el concepto básico es la compartición de recursos.

Sinembargo poseen algunas desventajas: falta de seguridad y velocidad. Ej: IBM

LAN, 3Com´s y 3+Share.

Sistemas con servidor dedicado.- Un sistema

operativo de red local ejecutándose en modo dedicado utilizará todos los

recursos de su procesador, memoria y disco fijo a su uso por parte de la red.

En estos sistemas, los discos fijos reciben un formato especial.

Fundamentalmente, ofrecen la mejor respuesta en tiempo, seguridad y

administración.

5.2 Hardware

ANTERIORMENTE Hardware:

corresponde a todas las partes físicas y tangibles de una computadora, sus

componentes eléctricos, electromecánicos y mecánicos; sus cables, gabinetes o

cajas, periféricos de todo tipo y cualquier otro elemento físico involucrado; contrariamente

al soporte lógico e intangible que es llamado software. Término propio del

idioma inglés (literalmente traducido: partes blandas o suaves), su traducción

al español no tiene un significado acorde, por tal motivo se la ha adoptado tal

cual es y suena; la Real Academia Española

lo define como «Conjunto de los componentes que integran la parte

material de una computadora». Un sistema

informático se compone de una unidad central de procesamiento (CPU), encargada

de procesar los datos, uno o varios periféricos de entrada, los que permiten el

ingreso de la información y uno o varios periféricos de salida, los que

posibilitan dar salida (normalmente en forma visual o auditiva)

ACTUALMENTE: Hardware

gráfico. El hardware gráfico lo constituyen básicamente las tarjetas de video.

Actualmente poseen su propia memoria y unidad de procesamiento, esta última

llamada unidad de procesamiento gráfico (o GPU, siglas en inglés de Graphics

Processing Unit). El objetivo básico de la GPU es realizar exclusivamente

procesamiento gráfico, liberando al procesador principal (CPU) de esa costosa

tarea (en tiempo) para que pueda así efectuar otras funciones más

eficientemente. Antes de esas tarjetas de video con aceleradores, era el

procesador principal el encargado de construir la imagen mientras la sección de

video (sea tarjeta o de la placa base) era simplemente un traductor de las

señales binarias a las señales requeridas por el monitor; y buena parte de la

memoria principal (RAM) de la computadora también era utilizada para estos

fines.

Desde la década de 1990, la evolución en el procesamiento

gráfico ha tenido un crecimiento vertiginoso; las actuales animaciones por

computadoras y videojuegos eran impensables veinte años atrás.

5.3 Switch

SWITCH. Los SWITCH son dispositivos con un diseño más

optimizado. Su función es la misma que la del HUB pero la ventaja es que envían

la información únicamente al ordenador destinatario y no a todos como hacia el

HUB. Esta diferencia permite una mayor eficiencia para los equipos receptores y

para la red en general, debido a que los equipos receptores saben que los datos

que reciben siempre son para ellos, por lo que no pierden tiempo en averiguar

si son los destinatarios. También se genera menos trafico innecesario en la

red. El SWITCH puede de esta forma tambien gestionar mejor los envios. La

lógica interna de estos dispositivos es mas complicada aunque externamente los

HUB y los SWITCH suelen parecerse bastante. Lo que los diferencia es la

implementacion interna del dispositivo.

Cuando debutaron los primeros juegos originarios de Neo Geo

en Nintendo Switch, adaptados por Hamster Corporation, lo hicieron con tonos

descoloridos. Afortunadamente, la compañía trabajó rápidamente en lanzar un

parche que corrigiera este problema.

Gracias al youtuber Blunty tenemos un vídeo de comparación

que muestra cómo ha mejorado el colorido de los juegos de Neo Geo en Nintendo

Switch. Podéis ver la comparativa bajo estas líneas:

5.4 Router

ENCAMINADORES / ROUTERS. Son dispositivos que permiten la interconexion

de redes de diferentes caracteristicas como puedan ser una red LAN Ethernet,

con la red de un proveedor de servicios de Internet (ISP). Unir estas dos redes

supone que los equipos de la LAN tengan acceso a la red de nuestro proveedor,

adaptando las distintas características de ambas para que se pueda producir la

comunicación. Actualmente los proveedores de Internet suministran a sus

clientes un equipo que integra las dos funciones (SWITCH / ROUTER) de forma que

con el switch se permite la conexión de varios ordenadores en red, mientras que

el router tendrá como cometido dar salida a la red ordenadores hacia Internet.

Después Por solventar estas diferencias se hizo necesaria la

introducción de una serie de reglas que controlaran el acceso al medio compartido

y la forma correcta en que las máquinas se debían comunicar y transmitir los

datos, surgiendo con ello diferentes protocolos de comunicación y control. En

un principio, cada empresa desarrolladora implementó un sistema propio de

comunicación de red, con una arquitectura y unos protocolos diferentes, por lo

que no fue posible, cuando se necesitó, unir redes de diferentes fabricantes.

Simplemente, no se entendían entre ellas, pues hablaban "idiomas"

diferentes. Intentando solucionar este problema, la ISO (Organización

Internacional de Estándares) creó un modelo de comunicación para redes dividido

en una serie de niveles de trabajo, denominados capas, cada uno de los cuales

se encargaría de uno o más aspectos concretos de la comunicación mediante una

serie de protocolos específicos

5.5 Módem

El módem es un dispositivo que permite conectar dos ordenadores remotos

utilizando la línea telefónica de forma que puedan intercambiar información

entre sí. El módem es uno de los métodos mas extendidos para la interconexión de

ordenadores por su sencillez y bajo costo.

La gran cobertura de la red telefónica convencional posibilita la

casi inmediata conexión de dos ordenadores si se utiliza módems. El módem es

por todas estas razones el método más popular de acceso a la Internet por parte de los usuarios privados y

también de muchas empresas.

Después La computadora consiste en un

dispositivo digital que funciona al encender y apagar interruptores

electrónicos. Las líneas telefónicas, de lo contrario, son dispositivos

análogos que envían señales como un corriente continuo. El módem tiene que unir

el espacio entre estos dos tipos de dispositivos. Debe enviar los datos

digitales de la computadora a través de líneas telefónicas análogas. Logra esto

modulando los datos digitales para convertirlos en una señal análoga; es decir,

el módem varía la frecuencia de la señal digital para formar una señal análoga

continua. Y cuando el módem recibe señales análogas a través de la línea

telefónica, hace el opuesto: demodula, o quita las frecuencias variadas de, la

onda análoga para convertirlas en impulsos digitales. De estas dos funciones, MODulación y DEModulación, surgió el nombre del módem.Existen distintos sistemas de modular una señal analógica para que transporte información digital. En la siguiente figura se muestran los dos métodos más sencillos la modulación de amplitud (a) y la modulación de frecuencia (b).

5.6 Hub

Antepasado del conmutador, el hub o concentrador es

un equipo de red que trabaja en la capa 1 del modelo OSI. Es un concentrador

multipuerto que reagrupa el conjunto de flujos de redes en sus puertos y sin

preocuparse de alojadores emisores y receptores reenvía todo el flujo en la

red.

Principio de funcionamiento

Un HUB sólo reenvía el paquete de información

recibido hacia todos los periféricos conectados. De este modo, contrariamente

al conmutador, no guarda en memoria las direcciones de los destinatarios. No es

concebido para decodificar el paquete de información de entrada para encontrar

la dirección MAC del destinatario.

Los hub sobrecargan la red reenviando todos los paquetes de información al conjunto de máquinas conectadas.

Es por eso que podemos encontrar un hub en una red pero únicamente en caso de falta de un conmutador en ese momento.

Los hub sobrecargan la red reenviando todos los paquetes de información al conjunto de máquinas conectadas.

Es por eso que podemos encontrar un hub en una red pero únicamente en caso de falta de un conmutador en ese momento.

La utilización actual del hub

Actualmente, el principio del hub

es utilizado en los dispositivos hub USB, que ofrecen varios puertos para

conectar diferentes dispositivos. Sin embargo, los paquetes de datos que están

en tránsito por el hub USB sólo son transmitidos al periférico elegido. Por su

funcionamiento, se parece más a un switch que a un hub red.

5.7 Tarjeta

Se entiende por tarjeta de red al dispositivo que permite

conectar diferentes aparatos entre sí y que a través de esa conexión les da la

posibilidad de compartir y transferir datos e información de un aparato a otro.

Usualmente, las tarjetas de red son utilizadas en la computación La tarjeta de

red (también conocida como adaptador de red) puede ser externa o interna. Es

decir, puede venir insertada en la placa madre pero también existe la

posibilidad de conectar una tarjeta de red a una computadora de manera externa

a partir del uso de las ranuras correspondientes. Estas tarjetas son hardware

de gran utilidad ya que permite establecer diferentes tipos de conexiones

(permanentes o temporales) entre una o más computadoras, facilitando así el

uso, la transferencia y el acceso a materiales imprescindibles. Hoy en día se

encuentran en el mercado diferentes tipos de tarjetas de red. Algunos de ellos

son más populares que otros y esto tiene que ver casi exclusivamente con el

tipo de material que utilizan así como también con la eficiencia de su

funcionamiento. En este sentido, las tarjetas que utilizan el sistema Ethernet

son las más populares ya que éstas adquieren mayor velocidad que otras (por

ejemplo las Token Ring que casi ya no se encuentran en el mercado). Finalmente,

no podemos dejar de mencionar la cada vez más popular y utilizada Wi-Fi. Este

tipo de tarjeta de red permite establecer conexiones de red sin necesidad de

recurrir a cables por lo cual uno puede disfrutarla en cualquier lugar y

momento siempre que se cuente con la computadora apropiada (normalmente las

notebooks están preparadas para ello). La tarjeta de red es un periférico de

comunicación ya que su función es simplemente conectar y comunicar diversos

aparatos al mismo tiempo. Cada una de estas tarjetas de red posee un número

único de identificación con 48 bits.

5.8 Cableado

Cuando hablamos del cableado estructurado nos referimos a un

sistema de conectores, cables, dispositivos y canalizaciones que forman la

infraestructura que implanta una red de área local en un edificio o recinto, y

su función es transportar señales desde distintos emisores hasta los receptores

correspondientes. Su estructura contiene una combinación de cables de par

trenzado protegidos o no protegidos (STP y UTP por sus siglas en inglés,

respectivamente), y en algunas ocasiones de fibras ópticas y cables coaxiales.

Sus elementos principales son el cableado horizontal, el cableado vertical y el

cuarto de telecomunicaciones. Conozcamos más sobre estos.

Actualmente Consiste en el área física destinada

exclusivamente para el alojamiento de los elementos que conforman el sistema de

telecomunicaciones. En este cuarto se encuentran conmutadores y todos los

elementos centralizados que corren a través de tramos horizontales hasta el

área de trabajo.

Entre las características más representativas del cuarto de telecomunicaciones

se destacan:

• Una altura mínima recomendada es de 2.6 metros.

• Si posee equipos activos, su temperatura ambiente debe encontrarse

entre 18 y 24 °C y la humedad entre 30% y 50%. De lo contrario, la temperatura

debe estar entre 10 y 35 °C y la humedad inferior a 85%.

• Debe contener un mínimo de dos tomas corrientes AC de 110 V

y 15 A con circuitos independientes.

• Debe encontrarse en un lugar sin riesgo de inundación o en

contacto con agua. En caso de haber riesgo de ingreso de agua, se debe

proporcionar drenaje de piso.

• No puede compartir espacio con instalaciones eléctricas que

no estén relacionadas con las telecomunicaciones.

El cableado estructurado y sus elementos hacen parte del gran

mundo de la tecnología de la información que en Next U estamos preparados para

enseñarte. Conviértete en un experto y aprende a administrar y gestionar las

redes y datos de tus clientes a través del soporte y mantenimiento de equipos

informáticos.

5.9 Conector

Su función es establecer entre dichas palabras, frases o

párrafos similitudes, diferencias, relaciones causales, ejemplificar o añadir

datos, para dar a un texto coherencia, en su encadenamiento secuencial o

lógico.

Si usamos los conectores: “más tarde”, “antes de”, “luego”,

“simultáneamente con”, “años después”, “con el transcurrir del tiempo”,

etcétera, estamos haciendo una vinculación temporal. Los conectores “y”, “e”,

“también” o “además”, expresan unión de conceptos o frases. Para señalar causas

utilizamos los siguientes conectores: “por esa razón”, “a causa de”, “a raíz

de” o “por ello”. Las consecuencias se expresan con: “entonces”, “por lo tanto”

o “consecuentemente”; la oposición utiliza: “pero”, “sin embargo”, “no

obstante”, “aunque”. El orden entre palabras o frases se establece por medio

de: “primero”, “en segundo término”, entre otros. La ejemplificación con: “por

ejemplo” o “es decir”; la semejanza con: “así”, “de tal modo”, “de igual

forma”, y la conclusión: “en resumen”, “finalmente”, etcétera.

Se utilizan mucho los conectores de ideas en los mapas

conceptuales, donde los conceptos unidos con flechas direccionales, contienen

en esas flechas la indicación con palabras, a través de los conectores de la

relación que se establece entre cada término

5.10 Servidores

El término servidor

tiene dos significados en el ámbito informático. El primero

hace referencia al ordenador que pone recursos a disposición a través de una

red, y el segundo se refiere al programa que funciona en dicho ordenador.

En consecuencia aparecen dos definiciones de servidor:

- Definición

Servidor (hardware): un servidor basado en hardware es una máquina física

integrada en una red informática en la que, además del sistema operativo,

funcionan uno o varios servidores basados en software. Una denominación

alternativa para un servidor basado en hardware es "host"

(término inglés para "anfitrión"). En principio, todo ordenador

puede usarse como "host" con el correspondiente software para

servidores.

- Definición Servidor

(software): un

servidor basado en software es un programa que ofrece un servicio especial

que otros programas denominados clientes (clients) pueden usar a nivel

local o a través de una red. El tipo de servicio depende del tipo de

software del servidor. La base de la comunicación es el modelo

cliente-servidor y, en lo que concierne al intercambio de datos, entran en

acción los protocolos de transmisión específicos del servicio.

Actualmente Mientras que a las grandes empresas les sale rentable la adquisición de hardware de servidores, los autónomos y los particulares que quieren desarrollar proyectos en un servidor propio recurren normalmente al alquiler. Los proveedores especializados ofrecen diferentes modelos de servidores de alquiler en los que los usuarios no tienen que preocuparse por el funcionamiento de la máquina física. La gama de productos abarca desde servidores dedicados cuyos componentes de hardware se ponen a disposición de los usuarios de manera exclusiva, hasta servicios de hosting compartido para alojar a varios clientes virtuales en una base de hardware común. Para obtener más información, visita nuestra guía sobre las ventajas y los inconvenientes de los diferentes modelos de alojamiento.

5.11 S.O

Un sistema operativo es un programa o conjunto de programas

de computadora destinado a permitir una gestión eficaz de sus recursos.

Comienza a trabajar cuando se enciende el computador, y gestiona el hardware de

la máquina desde los niveles más básicos, permitiendo también la interacción

con el usuario.

Un sistema operativo se puede encontrar normalmente en la

mayoría de los aparatos electrónicos que utilicen microprocesadores para

funcionar, ya que gracias a estos podemos entender la máquina y que ésta cumpla

con sus funciones (teléfonos móviles, reproductores de DVD, autoradios… y

computadoras)

FUNCIONES BÁSICAS

Los sistemas operativos, en su condición de capa software que

posibilita y simplifica el manejo de la computadora, desempeñan una serie de

funciones básicas esenciales para la gestión del equipo. Entre las más

destacables, cada una ejercida por un componente interno (módulo en núcleos

monolíticos y servidor en microkernels), podemos reseñar las siguientes:Proporcionar

comodidad en el uso de un computador.Gestionar de manera eficiente los recursos

del equipo, ejecutando servicios para los procesos (programas)Brindar una

interfaz al usuario, ejecutando instrucciones (vulgarmente comandos).Permitir

que los cambios debidos al desarrollo del propio SO se puedan realizar sin

interferir con los servicios que ya se prestaban (evolutividad).

viernes, 18 de mayo de 2018

SERVICIOS DE LOS SISTEMAS OPERATIVOS DE RED

Como vimos a principios del curso (para el primer parcial) todo sistema operativo debe cumplir dos funciones principales:

Gestionar los recursos del hardware.

Proveer servicios a los programas de apliacion.

En ese sentido, los principales tipos de servicios que brindan los sistemas operativos de red son:

Ejecución de programas. El sistema tiene que ser capaz de cargar un programa en memoria y ejecutarlo.

Operaciones de entrada/salida. Como un programa no puede acceder directamente a un dispositivo de E/S el sistema operativo debe facilitarle algunos medios para realizarlo.

Comunicaciones: Se refiere a todo lo que se envía a través del cable. La comunicación se realiza cuando por ejemplo, alguien entra a la red, copia un archivo, envía correo electrónico, o imprime.

Manipulación del sistema de archivos. El sistema operativo debe facilitar las herramientas necesarias para que los programas puedan leer, escribir y eliminar archivos.

Detección de errores. El sistema operativo necesita constantemente detectar posibles errores. Los errores pueden producirse en la CPU y en el hardware de la memoria, en los dispositivos de E/S o bien en el programa de usuario. Para cada tipo de error, el sistema operativo debe adoptar la iniciativa apropiada que garantice una computación correcta y consistente.

CARACTERÍSTICAS

Después de cumplir todos los requerimientos de hardware para instalar una LAN, se necesita instalar un sistema operativo de red (Network Operating System, NOS), que administre y coordine todas las operaciones de dicha red. Los sistemas operativos de red tienen una gran variedad de formas y tamaños, debido a que cada organización que los emplea tiene diferentes necesidades. Algunos sistemas operativos se comportan excelentemente en redes pequeñas, así como otros se especializan en conectar muchas redes pequeñas en áreas bastante amplias. Pero en general, las características genéricas de un sistema operativo de red son:

Conecta todos los equipos y recursos de la red.

Gestión de usuarios centralizada.

Proporciona seguridad, controlando el acceso a los datos y recursos. Debe validar los accesos (claves, certificados, sistemas biométricos, etc.) y ver aplicar las políticas de seguridad.

Coordina las funciones de red, incluso con las propias del equipo.

Comparte recursos (lleva a cabo la coordinación y los privilegios a la hora de compartir). Por tanto, mejora notablemente la utilización de los recursos.

Permite monitorizar y gestionar la red y sus componentes.

Eficiencia. Un Sistema Operativo permite que los recursos de la computadora se usen de la manera más eficiente posible.

Habilidad para evolucionar. Un Sistema Operativo deberá construirse de manera que permita el desarrollo, prueba o introducción efectiva de nuevas funciones del sistema sin interferir con el servicio.

Encargado de administrar el hardware. El Sistema Operativo se encarga de manejar de una mejor manera los recursos de la computadora en cuanto a hardware se refiere, esto es, asignar a cadaproceso una parte del procesador para poder compartir los recursos.

Relacionar dispositivos (gestionar a través del kernel). El Sistema Operativo se debe encargar de comunicar a los dispositivos periféricos, cuando el usuario así lo requiera.

Organizar datos para acceso rápido y seguro.

Manejar las comunicaciones en red. El Sistema Operativo permite al usuario manejar con alta facilidad todo lo referente a la instalación y uso de las redes de computadoras.

Procesamiento por bytes de flujo a través del bus de datos.

Facilitar las entradas y salidas. Un Sistema Operativo debe hacerle fácil al usuario el acceso y manejo de los dispositivos de Entrada/Salida de la computadora.

Técnicas de recuperación de errores.

Evita que otros usuarios interfieran. El Sistema Operativo evita que los usuarios se bloqueen entre ellos, informándoles si esa aplicación esta siendo ocupada por otro usuario.

Generación de estadísticas.

Permite que se puedan compartir el hardware y los datos entre los usuarios.

EJEMPLOS DE SO DE RED

El primer Sistema Operativo de red estaba enfocado a equipos con un procesador Motorola 68000, pasando posteriormente a procesadores Intel como Novell Netware. Existen diversos Sistemas Operativos de red capaces de gestionar una red dependiente de las arquitecturas de las máquinas que se utilicen; sin embargo, los más ampliamente usados son: Novell Netware, Personal Netware, LAN Manager, Windows NT Server, UNIX y LANtastic.

NETWARE DE NOVELL

Este sistema operativo de red es una suite de protocolos diseñados en base a la arquitectura del protocolo XNS. Proporciona soporte integral para la mayoría de los sistemas operativos de escritorio en el mercado, incluyendo DOS, Windows, Macintosh, OS/2 y Unix. Novell también soporta redes de área local y comunicaciones asíncronas de área amplia.

LAN MANAGER

LAN Manager es un sistema operativo de red creado por Microsoft y que funciona como una aplicación de servidor. Se ejecuta bajo Microsoft OS/2 y fue desarrollado en conjunto con 3Com. El servidor de archivos puede ser usado de forma concurrente para otras tareas como servicios de bases de datos. En otras palabras, el sistema proporciona una buena función multitareas. También soporta la mayoría de los sistemas operativos de escritorio como DOS, Windows y clientes OS/2. Actualmente la herramienta LAN Manager ha sido reemplazada por Microsoft Windows NT Server y su mayor parte está siendo usada en Windows NT y Windows 2000.

Como vimos a principios del curso (para el primer parcial) todo sistema operativo debe cumplir dos funciones principales:

Gestionar los recursos del hardware.

Proveer servicios a los programas de apliacion.

En ese sentido, los principales tipos de servicios que brindan los sistemas operativos de red son:

Ejecución de programas. El sistema tiene que ser capaz de cargar un programa en memoria y ejecutarlo.

Operaciones de entrada/salida. Como un programa no puede acceder directamente a un dispositivo de E/S el sistema operativo debe facilitarle algunos medios para realizarlo.

Comunicaciones: Se refiere a todo lo que se envía a través del cable. La comunicación se realiza cuando por ejemplo, alguien entra a la red, copia un archivo, envía correo electrónico, o imprime.

Manipulación del sistema de archivos. El sistema operativo debe facilitar las herramientas necesarias para que los programas puedan leer, escribir y eliminar archivos.

Detección de errores. El sistema operativo necesita constantemente detectar posibles errores. Los errores pueden producirse en la CPU y en el hardware de la memoria, en los dispositivos de E/S o bien en el programa de usuario. Para cada tipo de error, el sistema operativo debe adoptar la iniciativa apropiada que garantice una computación correcta y consistente.

CARACTERÍSTICAS

Después de cumplir todos los requerimientos de hardware para instalar una LAN, se necesita instalar un sistema operativo de red (Network Operating System, NOS), que administre y coordine todas las operaciones de dicha red. Los sistemas operativos de red tienen una gran variedad de formas y tamaños, debido a que cada organización que los emplea tiene diferentes necesidades. Algunos sistemas operativos se comportan excelentemente en redes pequeñas, así como otros se especializan en conectar muchas redes pequeñas en áreas bastante amplias. Pero en general, las características genéricas de un sistema operativo de red son:

Conecta todos los equipos y recursos de la red.

Gestión de usuarios centralizada.

Proporciona seguridad, controlando el acceso a los datos y recursos. Debe validar los accesos (claves, certificados, sistemas biométricos, etc.) y ver aplicar las políticas de seguridad.

Coordina las funciones de red, incluso con las propias del equipo.

Comparte recursos (lleva a cabo la coordinación y los privilegios a la hora de compartir). Por tanto, mejora notablemente la utilización de los recursos.

Permite monitorizar y gestionar la red y sus componentes.

Eficiencia. Un Sistema Operativo permite que los recursos de la computadora se usen de la manera más eficiente posible.

Habilidad para evolucionar. Un Sistema Operativo deberá construirse de manera que permita el desarrollo, prueba o introducción efectiva de nuevas funciones del sistema sin interferir con el servicio.

Encargado de administrar el hardware. El Sistema Operativo se encarga de manejar de una mejor manera los recursos de la computadora en cuanto a hardware se refiere, esto es, asignar a cadaproceso una parte del procesador para poder compartir los recursos.

Relacionar dispositivos (gestionar a través del kernel). El Sistema Operativo se debe encargar de comunicar a los dispositivos periféricos, cuando el usuario así lo requiera.

Organizar datos para acceso rápido y seguro.

Manejar las comunicaciones en red. El Sistema Operativo permite al usuario manejar con alta facilidad todo lo referente a la instalación y uso de las redes de computadoras.

Procesamiento por bytes de flujo a través del bus de datos.

Facilitar las entradas y salidas. Un Sistema Operativo debe hacerle fácil al usuario el acceso y manejo de los dispositivos de Entrada/Salida de la computadora.

Técnicas de recuperación de errores.

Evita que otros usuarios interfieran. El Sistema Operativo evita que los usuarios se bloqueen entre ellos, informándoles si esa aplicación esta siendo ocupada por otro usuario.

Generación de estadísticas.

Permite que se puedan compartir el hardware y los datos entre los usuarios.

EJEMPLOS DE SO DE RED

El primer Sistema Operativo de red estaba enfocado a equipos con un procesador Motorola 68000, pasando posteriormente a procesadores Intel como Novell Netware. Existen diversos Sistemas Operativos de red capaces de gestionar una red dependiente de las arquitecturas de las máquinas que se utilicen; sin embargo, los más ampliamente usados son: Novell Netware, Personal Netware, LAN Manager, Windows NT Server, UNIX y LANtastic.

NETWARE DE NOVELL

Este sistema operativo de red es una suite de protocolos diseñados en base a la arquitectura del protocolo XNS. Proporciona soporte integral para la mayoría de los sistemas operativos de escritorio en el mercado, incluyendo DOS, Windows, Macintosh, OS/2 y Unix. Novell también soporta redes de área local y comunicaciones asíncronas de área amplia.

LAN MANAGER

LAN Manager es un sistema operativo de red creado por Microsoft y que funciona como una aplicación de servidor. Se ejecuta bajo Microsoft OS/2 y fue desarrollado en conjunto con 3Com. El servidor de archivos puede ser usado de forma concurrente para otras tareas como servicios de bases de datos. En otras palabras, el sistema proporciona una buena función multitareas. También soporta la mayoría de los sistemas operativos de escritorio como DOS, Windows y clientes OS/2. Actualmente la herramienta LAN Manager ha sido reemplazada por Microsoft Windows NT Server y su mayor parte está siendo usada en Windows NT y Windows 2000.

WINDOWS NT

Desde que Microsoft lanzó el primer Windows NT en 1993 como sistema operativo de red, no ha dejado de evolucionar y de ampliar funciones y interoperabilidad con otros sistemas operativos como Netware. Windows NT combina el sistema operativo del equipo y de red en un mismo sistema y trabaja sobre un modelo de dominio. Está formado por Windows NT Server, que configura un equipo para trabajar como servidor, y Windows NT Workstation, que proporciona a un equipo las funciones de cliente. Después de Windows NT, se presentaron Windows Server 2000 y Server 2003.

REDES UNIX

UNIX es un sistema operativo de propósito general, multiusuario y multitarea, siendo las dos versiones más conocidas Linux y Solaris. Un sistema UNIX está constituido por un equipo central y múltiples terminales para los usuarios. Este sistema operativo ha sido diseñado específicamente para grandes redes, pero también presenta algunas aplicaciones para equipos personales. La característica principal de los sistemas Unix es que todos ellos están basados en el protocolo TCP/IP.

LANTASTIC DE ARTISOFT

LANtastic soporta una gran variedad de sistemas operativos para PC como Windows NT 4.0/2000/2003 (para estación de trabajo y/o servidor) y Windows XP. Tiene un soporte mejorado para multi-plataformas. La instalación y operación del sistema es rápida y fácil de usar, además de tener una interfaz mejorada que permite que todas las PCs conectadas a la red puedan comunicarse usando únicamente la herramienta de Chat. No es necesario que los usuarios empleen un servidor dedicado o tener un administrador de red de tiempo completo, debido a que el sistema es simple y sencillo de mantener.

BANYAN VINES

El servicio de red integrado virtual Banyan (VINES o Virtual Integrated Network Service en inglés) es un sistema operativo de red basado en una familia de protocolos propietaria. El protocolo se deriva básicamente de los protocolos de los sistemas de red Xerox (XNS o Xerox Network Systems en inglés), en los que se usa una arquitectura cliente-servidor que permite a los clientes solicitar servicios específicos a los servidores, como acceso a archivos y a impresoras.

SISTEMAS OPERATIVOS DE APPLE

El sistema operativo de red Appletalk está completamente integrado en el sistema operativo de cada equipo que ejecuta el Mac OS. La implementación actual de AppleTalk permite posibilidades de interconexión Trabajo en Grupo de alta velocidad entre equipos Apple, así como interoperabilidad con otros equipos y sistemas operativos de red.

Windows Server

icono de desambiguación Esta página de desambiguación enumera artículos que comparten el mismo nombre.

Windows Server es una línea de productos para servidores, desarrollado por Microsoft Corporation.

El nombre comercial se ha utilizado en las versiones de Microsoft Windows para servidores, como las siguientes:

Windows 2000.

Windows 2000 Server

Windows Server 2003.

Windows Server 2008.

Windows Server 2008 R2.

Windows Server 2012.

Windows Server 2016.

Windows Small Business Server, sistema operativo basado en Windows Server con integración de software Microsoft Servers, para pequeñas empresas.

Windows Essential Business Server, producto similar a Small Business Server, pero para empresas de tamaño medio.

Windows Home Server, sistema operativo servidor para hogares diseñado para compartir archivos, transmisión multimedia, copias de seguridad automatizadas y acceso remoto.

GNU/Linux

Este artículo trata sobre sistemas operativos que usan el núcleo Linux y el userland de GNU. Para otros usos de este término, véase Linux (desambiguación).

GNU/Linux

El logotipo oficial del Proyecto GNU es un ñú y del núcleo Linux el pingüino Tux

A pesar de que «Linux» denomina en la jerga cotidiana al sistema operativo,23 éste es en realidad solo el kernel (núcleo) del sistema. La idea de hacer un sistema completo se remonta a mediados de la década de 1980 con el proyecto GNU, así como una gran cantidad de los componentes que se usan hoy en día (además del núcleo), que van desde los compiladores de GNU hasta entornos de escritorio.4 Sin embargo, tras la aparición de Linux en la década de 1990 una parte significativa de los medios generales y especializados han utilizado el término «Linux» para referirse al todo. Esto ha sido motivo de polémicas.

Cabe señalar que existen derivados de Linux que no tienen componentes GNU (por ejemplo Android), así como distribuciones de GNU donde Linux está ausente (por ejemplo Debian GNU/Hurd).

CONCLUSIONES

Como conclusión, podemos destacar que existen diferentes SO, entre ellos Sisteamas Operativos de red, y dentro de ellos a su vez una infinidad de variedades. Pero todos y cada uno de ellos presentan características similares, las mismas que fueron descritas a lo largo del artículo. Si son como Ted y leyeron todo, genial! no perdí horas realizando el artículo en vano, pero si les dio flojera y solo vieron el título pero aún así desean saber más sobre el tema, les dejo dos videos que explican ciertas cosas presentes en el artículo.

Sistema operativo de red (NOS)

Un sistema operativo de red (Network Operating System, o NOS) es un sistema operativo de computadora que está diseñado principalmente para soportar estaciones de trabajo, computadoras personales y, en algunos casos, terminales más antiguas que están conectadas en una red de área local (LAN).

Administración de presentaciones o

rendimientos

Las prestaciones son pagos

económicos indirectos que se ofrecen a los trabajadores e incluyen la salud y

la seguridad, vacaciones, pensiones las becas de educación, descuentos en

productos etc.

La

remuneración no solo pretende recompensar a los empleados por su trabajo y

esfuerzo, sino también hacer que su vida sea mas fácil y agradable. Una de las

maneras de facilitar la vida a los empleados es ofrecerles prestaciones y

servicios que de no tenerlas tendrían que comprar en el mercado con el salario

que reciben. Las prestaciones y los servicios a los empleados son formas

indirectas de la remuneración total. El salario que se paga por el puesto

ocupado representa solo una fracción del paquete de recompensas que las

organizaciones ofrecen a su personal.

Una

parte considerable de la remuneración adopta la forma de las prestaciones y los

servicios sociales que proporcionan a los empleados. Además, las prestaciones y

los servicios que la organización brinda a sus empleados influyen enormemente

en la calidad de vida en la organización.

Administración

de fallas

■Tiene como objetivo la detección y

resolución oportuna de situaciones anormales en la red. Consiste de varias

etapas. Primero, una falla debe ser detectada y reportada de manera inmediata.

Una vez que la falla ha sido notificada se debe determinar el origen de la

misma para así considerar las decisiones a tomar. Las pruebas de

diagnóstico son, algunas veces, la manera de localizar el origen de una falla.

Una vez que el origen ha sido detectado, se deben tomar las medidas correctivas

para reestablecer la situación o minimizar el impacto de la falla.

■El proceso de la administración de fallas consiste

de distintas fases.

■Monitoreo de alarmas. Se realiza la notificación de la

existencia de una falla y del lugar donde se ha generado. Esto se puede

realizar con el auxilio de las herramientas basadas en el protocolo SNMP.

■Localización de fallas. Determinar el origen de una

falla.

■Pruebas de diagnóstico. Diseñar y realizar pruebas

que apoyen la localización de una falla.

■Corrección de

fallas. Tomar

las medidas necesarias para corregir el problema, una vez que el

origen de la misma ha sido identificado.

■Administración de reportes. Registrar y dar seguimiento a

todos los reportes generados por los usuarios o por el mismo administrador de

la red.

■Una falla puede ser notificada por el

sistema de alarmas o por un usuario que reporta algún problema.

Administración

de la configuración

■Tal vez para algunos, el término

"administración de la configuración" se refiere a la configuración de

una máquina, el cómo hacer funcionar cierto software en alguna computadora, o

modificar ciertos parámetros del sistema operativo. Esto podría ser correcto,

siempre y cuando no estemos hablando del concepto dentro de la cultura de

procesos. Dentro de este contexto, la administración de la configuración, o SCM

(Software Configuration Management), es el arte de

identificar, relacionar, almacenar y trabajar con los productos de trabajo;

entendiendo por productos de trabajo: planes, código fuente, librerías,

modelos, documentación; es decir, todo lo que se genera en el ciclo de desarrollo

de software.

■Mejor Organización de los Productos

La Administración de la Configuración nos ayuda a localizar más fácilmente

nuestros productos, ya sean para uso propio o de algún otro involucrado en el

proyecto. Adicionalmente, nos ayuda a tener un control sobre las versiones de

lo que vamos desarrollando. De hecho, nació con la idea de poder establecer

mecanismos para tener el control sobre lo que se estaba creando en el ciclo de

desarrollo de software. Esto fue porque se tenían sistemas complejos y se

quería reducir el tiempo de respuesta al momento de buscar algún producto de

trabajo en los proyectos.

La Administración de la Configuración nos ayuda a localizar más fácilmente

nuestros productos, ya sean para uso propio o de algún otro involucrado en el

proyecto. Adicionalmente, nos ayuda a tener un control sobre las versiones de

lo que vamos desarrollando. De hecho, nació con la idea de poder establecer

mecanismos para tener el control sobre lo que se estaba creando en el ciclo de

desarrollo de software. Esto fue porque se tenían sistemas complejos y se

quería reducir el tiempo de respuesta al momento de buscar algún producto de

trabajo en los proyectos.

■Los proyectos donde no se aplica la

administración de la configuración suelen tener un mayor costo en tiempo y

esfuerzo, dado que la falta de control y organización provoca re-trabajo y

pérdida de tiempo. Por ejemplo, cuando estamos buscando en algún cajón donde no

tenemos orden, nos es más complicado encontrar algo, en cambio si tenemos

ordenado ese cajón se nos reduce el tiempo de búsqueda, nos acordamos más de

las cosas que tenemos guardadas en el cajón y encontramos lo que andamos

buscando.

■Entre los beneficios que encontramos al aplicar

la administración de la configuración tenemos: la disminución de los costos de

mantenimiento del software, se tiene un mejor aseguramiento de la calidad,

reducción de defectos y errores, mejora la productividad del desarrollo,

desarrollo que no depende de la persona o personas que lo están desarrollando

sino del proceso y de la documentación que se está generando.

Administración

de la contabilidad

■Contabilidad administrativa es la

división de la contabilidad que, a partir de informes internos acertados

técnicamente, entrega información a la administración para que ésta, a través

de sus funciones de planeación, dirección, organización y control, tome las

decisiones estratégicas que la organización requiere para alcanzar sus

objetivos. Esta contabilidad tiene una sola base: la utilidad de su

información. También es llamada contabilidad gerencial o contabilidad de

gestión y, junto a la contabilidad financiera y a la contabilidad de costos,

conforma lo que se conoce como la estructura contable de la organización.

Administración

de la seguridad

■Los adelantos en ciencia y tecnología, el

uso intensivo de las TIC’S y la dependencia de las organizaciones en los

Sistemas de Información como estrategia para establecer ventajas competitivas

más duraderas y difíciles de imitar, así como apoyo para la toma de decisiones,

nos obliga a entender y administrar los riesgos asociados con la implementación

de nuevas tecnologías.

■Mantener los procesos principales de las

organizaciones y actividades operativas enfatizan la importancia de implementar

sistemas de administración de seguridad de la información que proporcionen

esquemas esenciales para soportar procesos críticos en las instituciones.

■Los Sistemas de administración de

seguridad de la información están conformados por elementos como: estándares,

políticas, procedimientos, análisis de riesgos y auditorías de sistemas. La

implementación de ISMS (Information Security Management System), es una decisión estratégica de

la organización y por tanto debe ser apoyada desde los altos mandos hasta el

personal de mandos medios, el diseño, desarrollo e implementación del ISMS debe

cumplir con los objetivos organizacionales y cumplir con las expectativas de

las áreas involucradas.

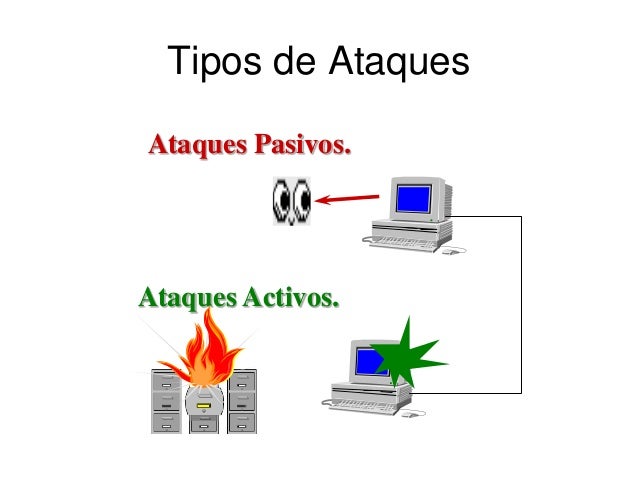

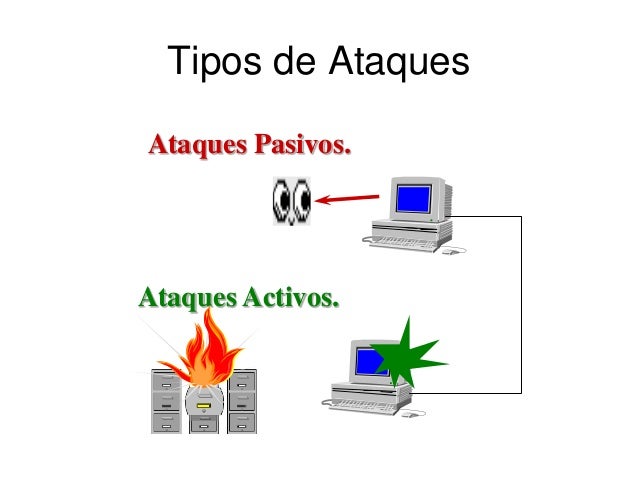

Ataques

pasivos y activos

■ATAQUES PASIVOS

■En los ataques pasivos el atacante no

altera la comunicación, sino que únicamente la escucha o monitoriza, para

obtener información que está siendo transmitida. Sus objetivos son la

intercepción de datos y el análisis de tráfico, una técnica más sutil para

obtener información de la comunicación, que puede consistir en:

Obtención del origen y

destinatario de la comunicación, leyendo las cabeceras de los paquetes

monitorizados.

■

■ATAQUES ACTIVOS

■Estos ataques implican algún tipo de

modificación del flujo de datos transmitido o la creación de un falso flujo de

datos, pudiendo subdividirse en cuatro categorías:

■Suplantación de identidad: el intruso se

hace pasar por una entidad diferente. Normalmente incluye alguna de las otras

formas de ataque activo. Por ejemplo, secuencias de autenticación pueden ser

capturadas y repetidas, permitiendo a una entidad no autorizada acceder a una

serie de recursos privilegiados suplantando a la entidad que posee esos

privilegios, como al robar la contraseña de acceso a una cuenta.

Suscribirse a:

Comentarios (Atom)